Black Basta 勒索病毒组织利用 Windows 零日漏洞

主要重点

Cardinal 勒索病毒群组可能正在利用近期修补的 Windows 权限提升漏洞作为零日漏洞。该漏洞CVE202426169涉及 Windows 错误报告服务,可让攻击者提升其权限。虽然该漏洞在 3 月 12 日已被修补,但研究人员发现攻击者的工具可能在修补之前就已经编译完成,意味著有人可能在未修补前已经发动攻击。此次事件显示出天下网络犯罪组织的策略正在演变,强调组织必须优先进行及时的安全更新和漏洞管理。近期有强烈的可能性指出,运行 Black Basta 勒索病毒的 Cardinal 网络犯罪集团可能正在利用一个刚修补的 Windows 权限提升漏洞CVE202426169作为零日漏洞来发动攻击。

在一篇6月12日的博文中,Symantec 的研究人员指出,该漏洞存在于 Windows 错误报告服务中,若被利用,可使攻击者提升其权限。尽管该漏洞在 3 月 12 日已被修补,微软当时表示没有证据显示在野外有被利用的情况,但 Symantec 的研究人员分析了一个在最近攻击中部署的利用工具,发现该工具可能在修补前就已经被编译,这意味著至少有一个组织可能将此漏洞作为零日来利用。

研究人员指出,这个利用工具曾在一项最近失败的勒索病毒攻击中使用过。虽然攻击者未能成功部署勒索病毒,但研究人员表示,其所使用的战术、技术及程序TTPs与微软在一份5月15日的报告中描述的 Black Basta 活动非常相似。

资讯安全专家密切关注Black Basta的动态,因为上个月,FBI、卫生与公共服务部以及网络安全和基础设施安全局发布了警报,称 Black Basta 党正在针对医疗行业及联邦政府识别的 16 个关键基础设施行业中的 12 个。CNN 在五月报导,Black Basta 可能对Ascension 医疗系统的攻击负有责任。

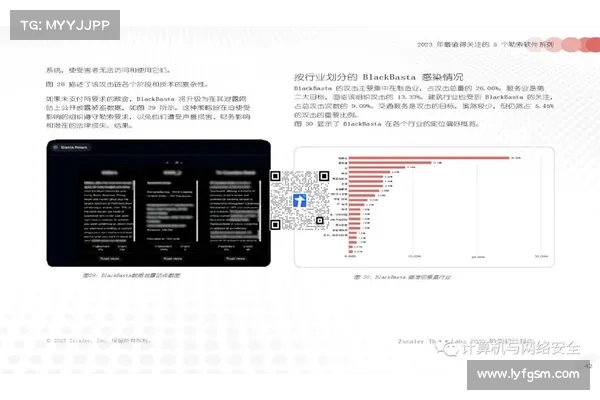

尽管 Black Basta 的知名度不及其他勒索病毒组织,但根据 Qualys 的网络威胁总监 Ken Dunham 的说法,它仍然是全球前十的勒索病毒威胁之一。他表示,在 2023 年,Black Basta 通过公开敏感凭证和 IP 地址增加了对受害者的压力,以便让其他攻击者能够进行袭击,除非受害者付钱。

免费梯子Dunham 说:“这些激进的策略无疑是令人担忧的,结合其在前十名中的普遍性,应该优先修补 CVE202426169,因为现在据报导这一漏洞正被 Black Basta 瞄准进行利用。”

CyberRisk Alliance 的首席技术官兼程序高级主任 Dustin Sachs 表示,尽管 CVE 已经修补,但大多数安全团队可能并未应用,因为其仅被评估为高严重性,CVSS 分数为 78,并不被视为关键。“大多数团队面临的工作量繁重,不会专注于 CVE 评分低